Blogspam: Denial of Service? distributed?

Heute hat’s den ersten richtigen Einschlag beim Blogspam-Projekt gegeben. Um ca. 18 Uhr ist der Server (auf dem auch die meisten anderen Projekte von mir laufen) unter der Last der Spammer zusammengebrochen. Binnen weniger Minuten sind mehrere Tausend Spamversuche auf einmal eingeprasselt, was letztendlich Web- und Datenbankserver gekillt hat.

Glücklicherweise war ich nicht weit weg vom Rechner und konnte direkt eingreifen.

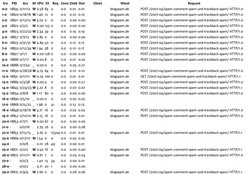

So sahen die Requests der Spammer aus:

xxxxxx - - [07/Jun/2007:18:48:42 +0200] "POST /2007-04/spam-comment-spam-und-trackback-spam/ HTTP/1.0" 200 5002070 "-" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; Maxthon)"

Keine IP-Adresse war soweit ich es überblicken konnte mehr als einmal vorhanden. Sie scheinen als in diesem Fall mit einem Trojaner zu arbeiten, der weltweit seine Dienste auf ungeschützten Rechnern verrichtet und auf Kommando loslegt. Anders ist der schlagartige Anstieg von 0 auf 100 nicht zu erklären. Da stellt sich natürlich die Frage ob Spam der primär Zweck dieser Aktion ist., oder ob’s unterm Strich doch eine dDOS-Attacke sein soll. Eines der Hauptprobleme war sicherlich, dass es sich um einen Artikel handelt, der schon 2000+ Kommentare zu dem Zeitpunkt hatte.

Glücklicherweise gab sich dieser Trojaner gleich via Useragent zu erkennen und so hat ein einfaches:

SetEnvIfNoCase User-Agent "Maxthon" spammer=yes

order deny,allow

deny from env=spammer

in der .htaccess gereicht um die Request im Logfile danach so aussehen zu lassen:

xxxxxx - - [07/Jun/2007:19:55:28 +0200] "POST /2007-04/spam-comment-spam-und-trackback-spam/ HTTP/1.0" 403 1503 "-" "Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; Maxthon)"

für die Laien unter den Lesern. im zweiten Request steht „403“ was kennzeichnet, dass der Aufruf nur ein „forbidden“ gesehen hat im Gegensatz zum Beispiel oben (Status Code 200 für erfolgreich).

Zum Schluß bleibt noch festzuhalten, dass keiner dieser Requests in einem Kommentar geendet ist. Warum weiß ich aktuell selber noch nicht – jemand Ideen?

P.S.: Ganz dickes sorry an die SimpleSnip-User die so zu Beginn gleich einen Ausfall des Dienstes in Kauf nehmen mussten.

Nachtrag: Bleibt noch zu vermerken, dass die Serverlast zwischendurch bei 158 angekommen war. Der Normalwert liegt unter 1. Mittlerweile ist sie wieder auf 1.5 gesunken. Die Requests dauern aber an. Die Trojaner sind offenbar dumm genug um selbst wenn sie ausgesperrt werden nicht den Blog/Server zu wechseln.

Nachtrag 2: So sah das dann im Apache-Status Frontend aus – das war aber schon nachdem alles im Griff war.

Enthielten die Requests denn auch Text? Ich bin mir jetzt nicht sicher, aber wenn der Spam ohne Kommentartext gesendet wird, dürfte er normalerweise auch nicht in den Kommentaren landen.

Keine Ahnung – die Inhalte von POST-Requests erscheinen ja nicht im Log. Und ich hatte jetzt keine Nerv mehr extra ein Script aufzusetzen, dass die Requests annimmt ;)

wenn wirklich nur auf einen Artikel geschossen wurde, dann tippe ich drauf, dass ein Spammer sein Botnet auf dich losgelassen hat. Resultat ist dann diese dDoS-Attacke.

Dafür spricht auch, dass nur einfache Verbindungen aufgebaut wurden und keine Kommentare abgeliefert wurden. Der Server sollte einfach nur jede Menge Daten ausliefern und belastet werden. Ein typischer DoS

sorry. irgendwie hab ich den Beitrag versehentlich auf Privat gesetzt gestern. Er war daher ein paar Stunden nicht erreichbar.

Wenn selbst im User-Agent etwas auffällig ist, dann wird es ja wohl kaum ein erfahrener Spammer gewesen sein. Möglicherweise sollte es aber auch nur ein Test sein :o

Ich nutze für meinen Mailserver fail2ban – das geht aber auch für den Apache Webserver – eigentlich für alle Dienste, welche Logfiles schreiben.

Einfach die Hosts in der Firewall aussperren und gut ist.

habe auf der seite *url entfernt* seit ein paar daten auch jeden tag so zwichen 22:30 23 uhr bis so 12 uhr am anderen tag ddos attacken wie würde da ein sicheres HTACCESS aussehen? gerne per mail

EDIT by admin: URL entfernt.

ach ja ich weiß das es damit zu tun hat das ich einigen stress mit dem admin von *irgendeinedomain* (die haben sich auf meiner board icq nummer gemeldet und mir auch gedroht und um zahlung gebeten, da dort was von dieser url stand habe ich nich damal anmeldet was wie wohl gemerkt habe da ich dort wegen der ddos attacken eine pn bekommen habe (das war vor dem angriff)) kann man durch das HTACCESS die ddos attacken auch zurück leiten?

EDIT by admin: URL entfernt